2FA (Zwei-Faktor-Authentifizierung)

Was ist die Zwei-Faktor-Authentifizierung (2FA)?

Was ist der Unterschied zwischen Authentifizierung und Authentisierung?

Die Begriffe Authentifizierung und Authentisierung werden in der IT oft synonym verwendet. Doch genau genommen gibt es einen feinen Unterschied: Die Authentisierung bezeichnet den Prozess, bei dem ein Benutzer seine Identität nachweist, beispielsweise durch die Eingabe eines Passworts. Die Authentifizierung hingegen ist die Überprüfung dieses Nachweises durch das System. Im Kontext der 2FA geht es also um die Authentifizierung, bei der zwei separate Authentisierungsfaktoren geprüft werden.

Wie funktioniert 2FA?

Die Zwei-Faktor-Authentifizierung nutzt zwei unterschiedliche Arten von Faktoren, um die Identität eines Benutzers zu bestätigen. Einteilbar sind diese Faktoren in die folgenden drei Kategorien:

-

Wissen (etwas, das der Nutzer weiß): zum Beispiel Passwörter, PINs oder Sicherheitsfragen

-

Besitz (etwas, das der Nutzer besitzt): zum Beispiel Smartphones, Hardware-Token oder Smartcards

-

Inhärenz (etwas, das der Nutzer ist): biometrische Merkmale wie Fingerabdrücke, Gesichtserkennung oder Iris-Scans

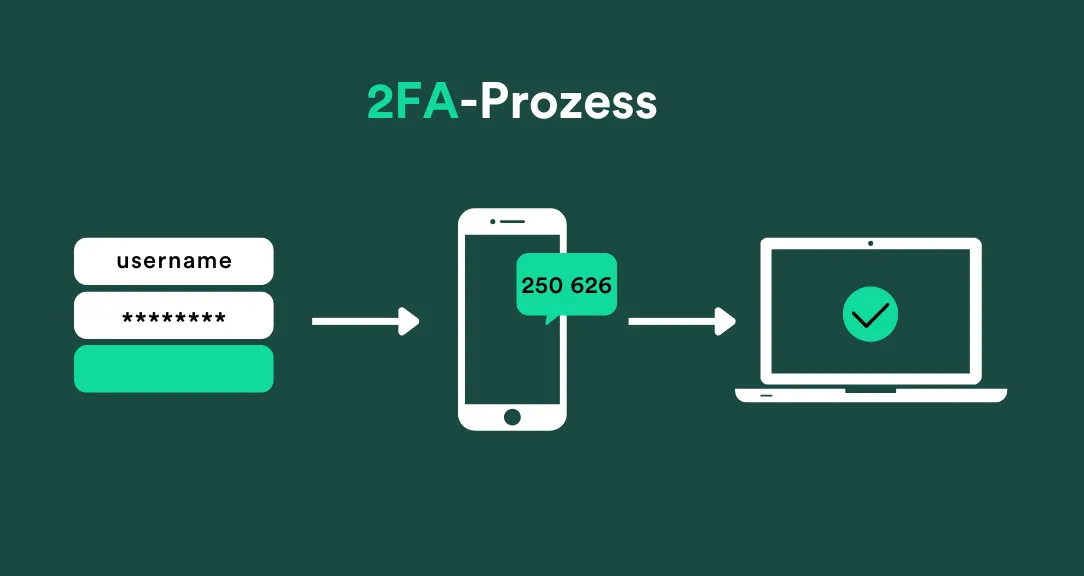

Ein typischer 2FA-Prozess sieht so aus: Ein Nutzer gibt zuerst sein Passwort ein (Faktor 1). Anschließend wird ein zweiter Faktor abgefragt – beispielsweise ein Code, der per SMS an sein Smartphone gesendet wurde (Faktor 2). Erst nach erfolgreicher Bestätigung beider Faktoren erhält der User einen Zugang zum System.

Wo kommt 2FA zum Einsatz?

Die Zwei-Faktor-Authentifizierung kommt immer dann zum Einsatz, wenn es darum geht, den Zugriff auf Systeme und Daten möglichst sicher zu gestalten. Dies gilt sowohl für den privaten als auch für den geschäftlichen Bereich. Typische Einsatzgebiete der 2FA sind beispielsweise die folgenden:

-

Online-Banking: Banken verwenden die 2FA, um Login-Vorgänge und Transaktionen abzusichern. Oft wird ein TAN per SMS oder eine spezielle Banking-App als zweiter Faktor verwendet.

-

E-Mail-Dienste: Auch E-Mail-Provider wie Google und Microsoft setzen die 2FA ein. Sie möchten damit den unbefugten Zugriff auf E-Mail-Konten verhindern.

-

Cloud-Lösungen: File-Sharing-Dienste, SaaS-Lösungen (zum Beispiel Cloud-ERP-Anbieter) schützen sensible Informationen ebenfalls durch Zwei-Faktor-Authentifizierung.

-

Gaming-Branche: Die Online-Gaming-Industrie nutzt das Verfahren, um Spielerkonten vor Hackern zu schützen.

-

Unternehmensnetzwerke: Nicht zuletzt kommt 2FA in Unternehmen zur Anwendung. Hier geht es vor allem darum, den unbefugten Zugriff auf geschäftskritische Systeme und sensible Daten zu verhindern.

Wann ist 2FA Pflicht?

In vielen Fällen ist die 2FA optional. Sie kann von Nutzern aktiviert oder deaktiviert werden. Es gibt jedoch auch Bereiche, in denen sie gesetzlich vorgeschrieben ist. Dazu zählen:

-

Finanzsektor: Gemäß der EU-Zahlungsdiensterichtlinie (PSD2) ist für bestimmte Transaktionen eine sogenannte starke Kundenauthentifizierung erforderlich. Diese wird oft über eine 2FA abgebildet.

-

Gesundheitswesen: Zum Schutz sensibler Patientendaten ist 2FA für viele Szenarien vorgeschrieben.

-

Behörden: Öffentliche Einrichtungen nutzen die Zwei-Faktor-Authentifizierung (zum Beispiel Online-Ausweisfunktion in Kombination mit Smartphone), um die Anmeldung an behördlichen Portalen abzusichern.

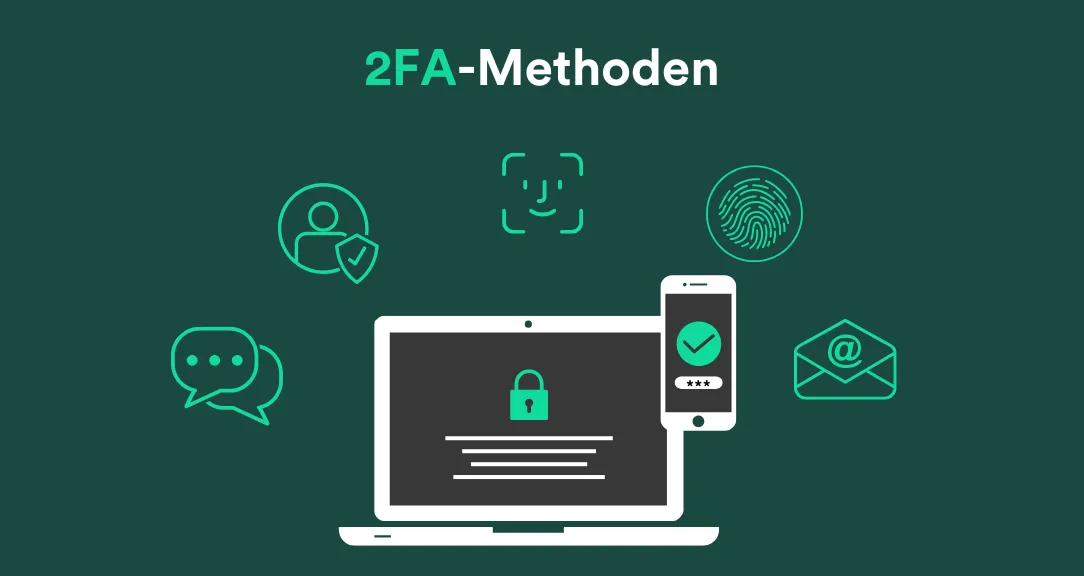

Welche Methoden gibt es für eine Zwei-Faktor-Authentifizierung (2FA)?

Die Zwei-Faktor-Authentifizierung kann auf verschiedene Arten erfolgen. Jede Methode hat spezifische Vor- und Nachteile, die je nach Einsatzbereich und Anwendungsfall abgewogen werden sollten.

Im Folgenden werden die gängigsten Beispiele für 2FA-Methoden näher beschrieben:

SMS-Codes

Bei dieser Methode wird ein Einmal-Code per SMS an das registrierte Smartphone eines Benutzers gesendet. Der Anwender gibt diesen Code zusätzlich zum Passwort ein, um sich zu authentifizieren.

Beispiel: Ein Nutzer möchte sich bei seinem Online-Banking-Konto anmelden. Nach der Eingabe seines Passworts erhält er eine SMS mit einem sechsstelligen Code, den er zur Bestätigung eingeben muss.

Vorteile:

✅ Einfach zu implementieren und zu nutzen

✅ Keine zusätzliche Hardware oder Software erforderlich

Nachteile:

❌ SMS können abgefangen oder umgeleitet werden (SIM-Swapping)

❌ Methode ist abhängig von der Mobilfunk-Netzabdeckung, was vor allem in ländlichen Gebieten problematisch sein kann.

Authenticator-Apps

Authenticator-Apps wie Google Authenticator oder Microsoft Authenticator generieren zeitbasierte Einmalpasswörter (Time-based One-Time Passwords, kurz TOTP). Diese Passwörter sind nur für kurze Zeit gültig und werden offline auf dem Endgerät erzeugt.

Beispiel: Ein Nutzer möchte sich bei seinem Google-Konto anmelden. Nach der Passworteingabe öffnet er die Authenticator-App, die einen sechsstelligen Code anzeigt. Diesen kann er nun zur Bestätigung eingeben.

Vorteile:

✅ Höhere Sicherheit als SMS, da die Codes offline generiert werden („Abfangen“ funktioniert nicht)

✅ Keine Abhängigkeit von Mobilfunknetzen

Nachteile:

❌ Erfordert die Installation einer zusätzlichen App

❌ Bei Verlust des Smartphones kann sich der Zugriff schwierig gestalten.

Hardware-Token

Hardware-Token sind kleine physische Geräte, die Einmal-Codes erzeugen. Sie werden oft in hochsicheren Umgebungen eingesetzt, beispielsweise im Unternehmensbereich oder beim Online-Banking.

Beispiel: Ein Mitarbeiter möchte sich in das unternehmensinterne Netzwerk einloggen. Nach der Passworteingabe drückt er einen Knopf auf seinem Hardware-Token, der einen Code anzeigt. Diesen gibt er zur Authentifizierung in sein System ein.

Vorteile:

✅ Sehr hohe Sicherheit, da die Geräte schwer zu hacken und nicht mit dem Internet verbunden sind

✅ Keine Abhängigkeit von Smartphones und Netzwerken

Nachteile:

❌ Teuer in der Anschaffung und Verwaltung

❌ Hardware-Gerät kann verloren gehen oder beschädigt werden.

Biometrie

Biometrische Methoden nutzen einzigartige körperliche Merkmale als zweiten Faktor. Die gängigsten Verfahren sind Fingerabdruck-Scans, Gesichtserkennung und Iris-Scans.

Beispiel: Ein Nutzer möchte sein Smartphone entsperren. Nach der Eingabe seines Passworts scannt er seinen Fingerabdruck, um Zugriff zu erhalten.

Vorteile:

✅ Sehr benutzerfreundlich, da keine zusätzlichen Codes eingegeben werden müssen

✅ Hohe Sicherheit von gespeicherten Informationen, da biometrische Daten schwer zu fälschen sind

Nachteile:

❌ Erfordert spezielle Hardware wie Fingerabdruckscanner und Kameras

❌ Kann datenschutzrechtlich bedenklich sein, da biometrische Daten personenbezogen und somit sensibel sind.

E-Mail-Codes

In diesem Fall wird ein Einmal-Code an die registrierte E-Mail-Adresse des Anwenders geschickt. Der Nutzer gibt diesen Code zusätzlich zum Passwort ein.

Beispiel: Ein Nutzer möchte sich bei einem Online-Shop anmelden. Nach der Passworteingabe erhält er eine E-Mail mit einem Bestätigungscode. Erst nach dessen Eingabe erhält er Zugriff auf sein Konto.

Vorteile:

✅ Einfach zu implementieren und zu verwenden

✅ Keine zusätzliche Hardware erforderlich

Nachteile:

❌ Sicherheit ist eingeschränkt, da E-Mail-Konten gehackt werden können

❌ Abhängig von der Verfügbarkeit und Schnelligkeit des E-Mail-Zugangs.

Push-Benachrichtigungen

Bei diesem 2FA-Verfahren erhält der Nutzer via App eine Push-Benachrichtigung auf seinem Smartphone. Der Nutzer bestätigt die Anmeldung durch einen einfachen Klick in der App.

Beispiel: Ein Nutzer möchte sich bei seinem Microsoft-Konto anmelden. Nach der Passworteingabe erhält er eine Push-Benachrichtigung auf seinem Smartphone. Durch Öffnen der Nachricht wird er automatisch in eine App geleitet, um seine Anmeldung dort zu bestätigen.

Vorteile:

✅ Sehr benutzerfreundlich, da keine Codes eingegeben werden müssen

✅ Hohe Sicherheit, da die Bestätigung direkt in der App erfolgt

Nachteile:

❌ Erfordert die Installation einer speziellen App

❌ Verfahren ist abhängig von einer stabilen Internetverbindung.

Was sind die Vorteile der Zwei-Faktor-Authentifizierung (2FA)?

Die Zwei-Faktor-Authentifizierung hat mehrere Vorteile. Allen voran erhöht sie die Sicherheit. Denn selbst wenn ein Angreifer ein Passwort erlangt, kann er ohne den zweiten Faktor keinen Zugriff auf das jeweilige System realisieren. Dies schützt vor Datenverlusten und verhindert, dass einfache Hacking-Methoden wie Phishing oder Brute-Force-Angriffe erfolgreich verlaufen.

Ein weiterer Vorteil ist der Schutz sensibler Daten. Besonders für Unternehmen, die personenbezogene Daten verarbeiten, ist 2FA eine gute Möglichkeit, die Anforderungen der DSGVO zu erfüllen und somit auch das Risiko von Bußgeldern zu minimieren.

Je nach Umsetzung ist die Zwei-Faktor-Authentifizierung zudem eine kundenorientierte und kostengünstige Methode. Denn viele Lösungen wie SMS-Codes sind einfach zu implementieren und erfordern keine teure Hardware. Gleichzeitig stärkt 2FA das Vertrauen der Anwender, da diese wissen, dass ihre Daten besser geschützt sind.

Was sind die Nachteile der Zwei-Faktor-Authentifizierung (2FA)?

Den vielen Vorteilen der Zwei-Faktor-Authentifizierung stehen auch einzelne Nachteile gegenüber. Einer der größten Kritikpunkte ist die Beeinträchtigung der Nutzererfahrung. So können zusätzliche Schritte wie die Eingabe eines Codes oder die Bestätigung per App den Login-Vorgang ausbremsen und für Kunden lästig erscheinen.

Ein weiterer Nachteil ist die Abhängigkeit von Geräten. Wenn etwa das Smartphone verloren geht, der Akku leer ist oder der Hardware-Token beschädigt wurde, erschwert dies den Zugriff oder verhindert ihn sogar gänzlich. Das führt zu Frustration beim User. Zudem kann ein hoher Aufwand anfallen, um die Problematik wieder zu beheben.

Zudem sind einige 2FA-Methoden nicht vollständig sicher. Beispielsweise haben Hacker die Möglichkeit, SMS abzufangen und E-Mail-Konten zu kompromittieren, um in den Besitz des zweiten Faktors zu kommen.

Nicht zuletzt kann die Implementierung einer Zwei-Faktor-Authentifizierung zu hohen Kosten für Unternehmen führen. Das gilt vor allem für Verfahren, die spezielle Hardware oder Biometrie nutzen. Die Entwicklung, der Betrieb und die Wartung solcher Lösungen verursachen durchaus nennenswerte finanzielle Aufwände.

Was ist der Unterschied zwischen 2FA und MFA?

Die Zwei-Faktor-Authentifizierung (2FA) ist eine Unterform der Multi-Faktor-Authentifizierung (MFA). Während bei der 2FA genau zwei Faktoren zur Anwendung kommen, werden bei der MFA drei oder mehr Faktoren kombiniert. Die Multi-Faktor-Authentifizierung erhöht somit die Sicherheit, ist aber auch komplexer in der Handhabung.

Eingesetzt wird die MFA vor allem in Bereichen, die hochsichere IT-Umgebungen erfordern. Dazu zählen beispielsweise Kritische Infrastrukturen (KRITIS), das Militär, Forschungseinrichtungen, Unternehmen der Finanzbranche, Regierungsbehörden, Rechenzentren sowie Unternehmen, die besonders strengen Compliance-Anforderungen unterliegen.

Autor dieses Artikels ist Ertan Özdil, CEO, Gründer und Gesellschafter des Cloud ERP-Anbieters weclapp.

Ähnliche Beiträge

Inhaltsverzeichnis

Haftungsausschluss

Die Inhalte der Artikel sind als unverbindliche Informationen und Hinweise zu verstehen. Die weclapp GmbH übernimmt keine Gewähr für die inhaltliche Richtigkeit der Angaben.

Melde dich für unseren Newsletter an, um über neue Funktionen und Angebote auf dem Laufenden zu bleiben.

Endlich Richtig Professionell.

Was ist weclapp?

Mit weclapp können Teams alle wichtigen Unternehmensprozesse auf einer Cloud ERP-Plattform gemeinsam steuern. Ob CRM, Warenwirtschaft oder Buchhaltungssoftware: Jedes Modul der smarten ERP-Software entwickeln wir konsequent aus den Anforderungen moderner Teamarbeit heraus. So lassen sich alle Informationen zu Kunden, Projekten, Angeboten, Rechnungen, Artikeln und Bestellungen spielend einfach gemeinsam verwalten. weclapp gehört zu den beliebtesten Lösungen am Markt und wurde bereits 4 Mal als ERP-System des Jahres ausgezeichnet.

Kontakt

Friedrich-Ebert-Str. 28

97318 Kitzingen

Deutschland